この記事は、以下のURLの公開情報を日本語に翻訳したものです。

Becoming Secure By Design with SolarWinds

今日、多くの組織にとって、情報は最も重要な資産のひとつです。これに対し、潤沢な資金を持つハッカーたちは、絶え間なく、高度に洗練されたサイバー攻撃を広範囲に仕掛けてきます。SolarWinds®社の社長兼CEOであるSudhakar Ramakrishnaは、自身が持つサイバーセキュリティの強力なバックグラウンドを活かし、SolarWinds社の指針として「Secure by Design」を確立しました。

セキュア・バイ・デザインは、Krebs Stamos Group、CrowdStrike、KPMGなどのITセキュリティの専門家やパートナーと協力して作り上げたものであり、SolarWindsが安全なソフトウエア開発における業界のリーダーになるための多面的なアプローチです。また、情報システムに関わるチームだけではなく企業全体のためのセキュリティのベスト・プラクティスとして、以下の3つの項目を含んでいます。

- 顧客に提供するソフトウエア製品

- 自社内部の環境

- 自社のソフトウエア製品の開発環境

世界的にサイバー攻撃や脅威は高度化そして複雑化しており、その範囲も拡大しています。私たちが依存しているサプライチェーン(ソフトウエアやハードウェアを製造・供給するためのあらゆる工程)を標的としたサイバー攻撃が特に増えていることから、あらゆる組織は、自社の環境の安全性を高めるだけでなく、顧客に提供する製品のセキュリティを確保するために、採用するテクノロジー・ベンダーの評価をこれまでよりも慎重に行う必要があります。SolarWindsはあらゆる企業に対して、導入するソフトウエア製品を評価する際のRFP(Request For Proposal:提案要求)やデューデリジェンスの一環として、すべてのテクノロジー・ベンダーに以下の質問をすることをお勧めします。

1. セキュアな開発ライフサイクルのためのアプローチを説明してください。この質問には、以下の(ア)から(サ)までの幅広い項目が含まれます。

(ア) ネットワーク・アーキテクチャ・ダイアグラム

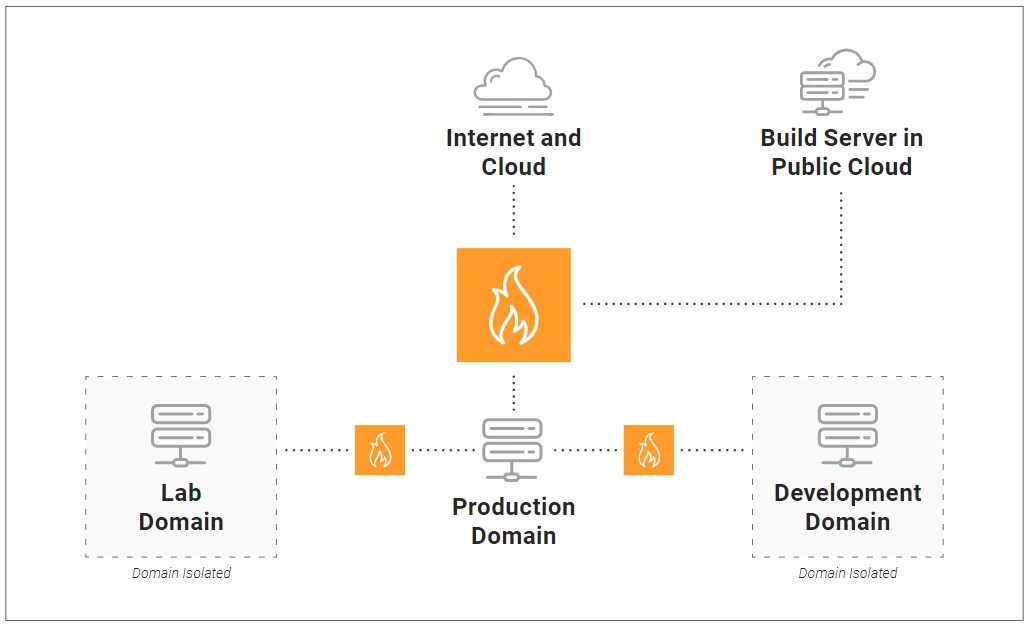

SolarWindsでは、環境を開発、本番、ラボの各ネットワークに分けています。必要に応じて、ユーザはそれぞれの環境内で固有の独立したアカウントを持ち、環境間の接続は制限されています。

(イ) データフローと相互依存関係のダイヤグラム

SolarWindsでは下図に示すアプローチを実施しています。この図は、データフローと相互依存関係のダイヤグラムであるのと同時に、(ア)で説明したネットワーク・アーキテクチャ・ダイヤグラムも兼ねています。

(ウ) 開発パイプラインとハードウェア/ソフトウエアの資産管理の手順

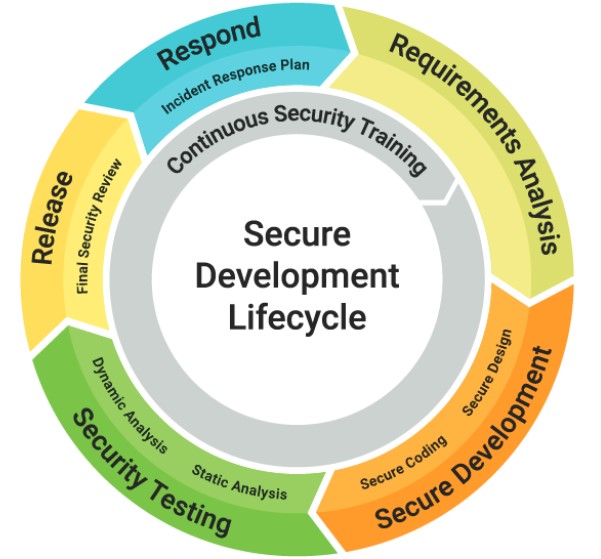

SolarWindsでは、要件分析、セキュアな開発、セキュリティテスト、リリースとその後のインシデント対応など、安全な開発ライフサイクルのアプローチを標準化しました。このプロセスの一環として、Checkmarxによる静的コード解析、WhiteSourceによるオープンソースの発見・解析、Burp SuiteとRapid7 のInsightAppSecによる内部侵入(PEN)テストを行い、その後最終的なセキュリティレビューを実施しています。

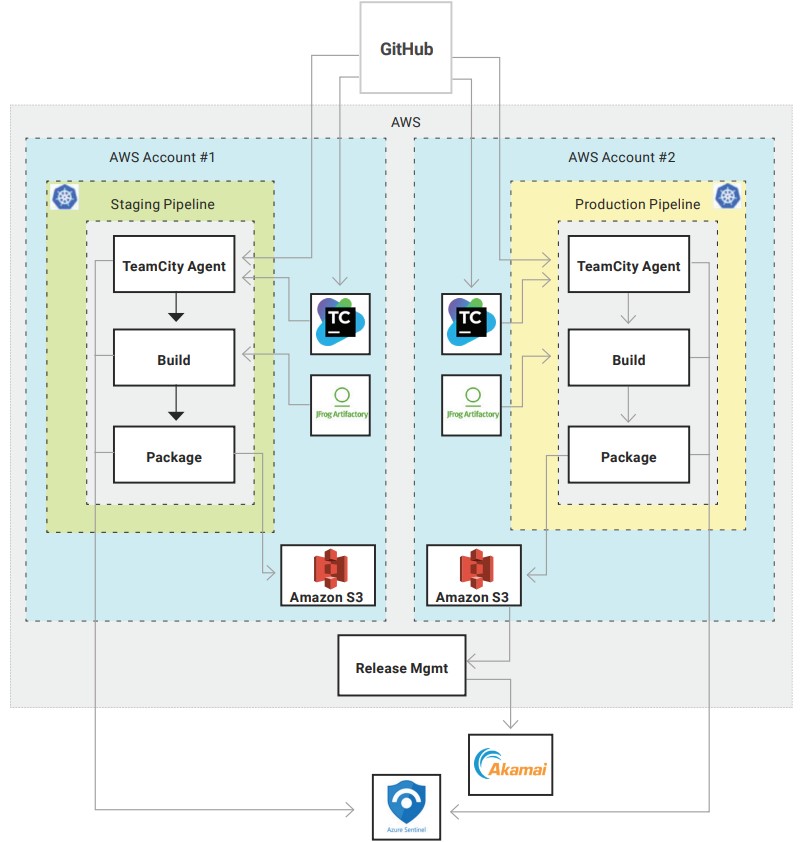

以下は、現在のSolarWindsのビルドプロセス(フェーズII)を表したもので、コードのセキュリティと整合性を確保し、ビルドプロセス中に混入や改変が行われていないことを確認できます。

フェーズI:

2021年1月25日にSolarWinds Orion Platformバージョン2020.2.4がリリースされた際、フェーズIのプロセスにデュアルビルド検証を導入しました。これにより、コンパイルされたバイナリを関連するハッシュを持つソースコードファイルに戻し、そのハッシュをソース管理下のファイルと比較することで、ビルドパイプライン内で改ざんや挿入が行われていないことを確認できるようになりました。

フェーズII:

フェーズIIでは、AWS環境での構築を取り入れ、いくつかのセキュリティ機能を追加しました。

フェーズIII:

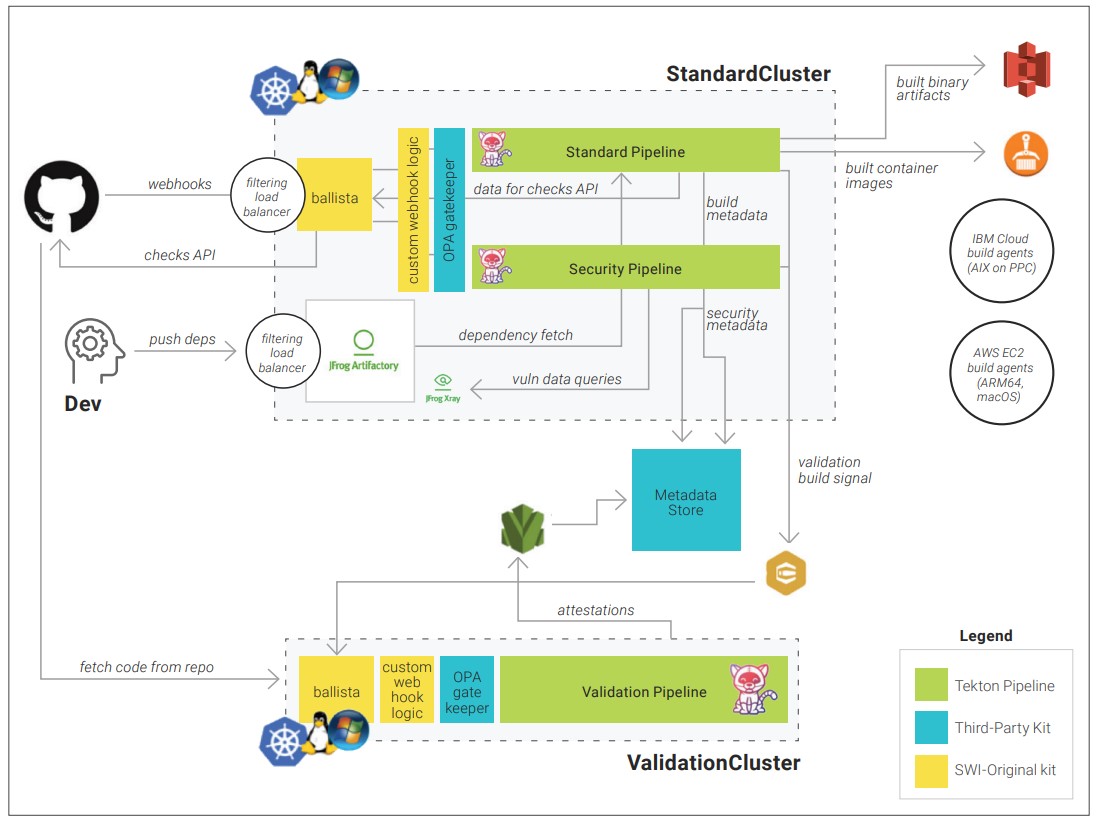

SolarWindsの改善計画は、下図のフェーズIIIで完成する予定です。このフェーズでは、SLSA(Supply-chain Levels for Software Artifacts)レベル4に準拠したトリプルビルド環境が構築されます。

(エ)アセット、コンフィグレーション、変更管理

SolarWindsの製品チームは、コンフィグレーションと変更管理をJiraで詳細にトラッキングし、承認履歴を記録に残します。社内の変更管理はヘルプデスクを通じて行われるため、承認プロセスの管理と追跡ができます。ミッションクリティカルな資産とビジネスクリティカルな資産を特定し、追跡し、定期的にレビューしています。

(オ)脆弱性とパッチ管理

SolarWindsはRapid7を利用して環境全体の脆弱性評価とスキャンを行っています。脆弱性プログラムはセキュリティチームによって一元的に管理され、CVSSスコアリングから得られる内部SLAに基づいて、常にパッチ適用と改善を進めています。ソフトウエア開発に関しては、CheckmarxとWhiteSourceで製品の各ビルドのスキャンを実施しています。また、SolarWindsは、外部のセキュリティ研究者が製品の問題を発見した場合にそれを報告するための開示プログラムを提供しています。また、セキュリティ専門家が問題をテストして申告することを奨励するプログラムも実施しています。

発見されたセキュリティ問題や脆弱性は、当社の脆弱性プロセスに従って、CVSS(Common Vulnerability Scoring System)を使用してスコアリングされ、社内の問題追跡システムであるJiraに入力されます。この問題には、報告と追跡のためにInfoSecタグが追加で付けられます。CVSSスコアによって、その問題に対処しなければならない時間枠が決まります。SolarWindsの社内チームが、割り当てられた時間内に問題に対処できないと判断した場合は、リスクアセスメントフォーム(RAF)をCISO、エンジニアリング部門の責任者、製品部門の責任者に提出し、レビューと承認を受けなければなりません。また、RAFについては、SolarWindsの法務部の責任者とともに四半期ごとにレビューされます。

(カ)モビリティ管理

SolarWindsのモバイル機器は、電子メールと音声サービスに限定されています。

(キ)IDとアクセス管理

SolarWindsでは、AzureADを基本としてID管理を実現しています。また、アクセス権の見直しも定期的に行っています。特権ユーザ管理にはThyconicを利用しています。

(ク)ネットワークセキュリティ管理

Palo Altoの次世代ファイアウォールを全オフィスに導入し、内部および外部のネットワーク接続を提供しています。

(ケ)データ保護管理

SolarWindsは、データ保護のために、データ損失防止(DLP)ソリューションとしてMicrosoft DefenderとMCASを全環境に導入しました。ミッション/ビジネスクリティカルな資産は、データの分類ごとに定義されます。

(コ)エンドポイント・プロテクション

SolarWindsはCrowdStrike Falconをワークステーションとサーバに導入しています。サードパーティベンダーがSolarWindsの環境に接続する際にはFalconが必須です。また、Microsoft Defenderもノンブロッキングモードで導入しています。

(サ)イベント/インシデントの検出、対応、リカバリとその手順

監視と復旧について、SolarWindsの仕組みは、3つのレイヤに分かれています。まず、CrowdStrike Serviceチームが、CrowdStrike Falconのログを監視しています。次にMSSPであるSecureWorksがファイアウォール、O365、Azure、AWS、アプリケーションのログを監視し、さらに専任のSOCチームが監視・復旧のためもう一つのレイヤとして機能しています。

2. ソフトウエアのコードと開発のためのインフラをどのように保護していますか?

SolarWindsはゼロトラスト戦略を採用し、次のような対策を行っています。

- どのユーザがビルド環境やソースコードへアクセスできるか、について厳重に制限

- YubiKeysを使い多要素認証をあらゆる階層で必須に

- ワークステーションとサーバにCrowdStrike Falconを導入

- ソースコードと製品コードの一致を確認するための双方向のビルドプロセス

- 次世代のビルドパイプラインとビルド環境の設計と構築

- リモートアクセスおよびクラウドへのアクセスを統合

- 環境の定期的な内部および外部監査

- 脆弱性の対象となる製品については、新しいコードサイニング証明書に署名

- 脆弱性を修正した複数のビルドを提供し(詳細はリリースノートに記載)、製品の全体的なセキュリティを向上

- 脆弱性管理プログラムの対象と頻度を拡大

- セキュリティコミュニティとの連携強化

- 継続的なPENテストへの投資を大幅に拡大

- ソースコードのセキュリティ分析をさらに充実させる

- ホワイトハットコミュニティによる善意のハッキングに対し、エンゲージメントと資金提供を拡大

-インストール時のセキュリティチェック(Orion Platformのコードのコンフィグがセキュアであるか)

-プロダクトについても最小特権モデルを提供

-外部の脅威モデルとアーキテクチャのPENテスト

-ソフトウエア開発とビルド環境に焦点を当てた内部監査機能

3. エンタープライズ・リスク・マネジメント(ERM)を実施していますか?実施している場合には、そのプログラムについて教えてください。

SolarWindsの経営陣は、毎四半期、リスクレビュー(QRR)レポートをレビューしています。このレポートには、インシデントに関するメトリクスやリスクスコアカードなどのセキュリティ関連情報、ポリシーを含むコンプライアンス、製品の認証状況などが含まれています。QRRチームには、総務部門、法務部門、財務部門、製品開発部門の各責任者、CIOとCISO、および内部監査の担当者が含まれています。また、取締役会にも、より技術的なメンバーで構成される技術・サイバーセキュリティ担当委員会があります。この委員会は、少なくとも四半期ごとに開催され、社内環境や製品セキュリティに関する報告を行い、重要な動向を検討します。

4. 脅威や脆弱性が発見されたり、外部から報告があった場合、お客様に通知するプロセスはどうなっていますか?

脆弱性が発見されたり、報告を受けたりした場合、当社の情報セキュリティチームと開発チームは、上述のプロセスに従います。問題が修正されリリースされる際には、当該バージョンのリリースノートの中で、適切に詳細な情報を提供します。リリースノートには、すぐにアップグレードできない場合の回避策も記載されます。

また、SolarWinds製品のセキュリティ関連に限定したコミュニケーションを行うために、ソーラーウインズ トラストセンター内のセキュリティ配信リストに、お客様が希望するセキュリティ担当者を登録することもできるようになっています。

さらに、MITREからCNA(Certificate Numbering Authority)の指定を受け、お客様が全製品の既知のセキュリティ問題、現在の状況、修正される時期を一元的に確認できるように、トラストセンター内に既知の製品CVEのリストを掲載しています。

5. ソースコード、ソフトウェアモジュール、ライブラリ、ハードウェアの変更などをだれが(どの特定の個人が)担当したかなど、内部脅威を特定するためのプロセスはどの程度詳細ですか?

SolarWindsでは、ソースコード、ソフトウェアモジュール、ライブラリの変更のレベルでこれを実施しています。ソースコード・リポジトリにチェックインされたものはすべて記録され、個人がトラッキングできます。すべての変更は、ピアレビューまたはアーキテクチャレビューのいずれかを経て、承認されたうえで受理されます。

6. 以下の項目を検証するための内部プロセスはどのようなものですか?

- 製品の変更(追跡可能なベースラインと照らし合わせて)

- 変更の発生時期

- ソースコードのどこをどのように変更したか

- 系統の確立されていない変更を調査する手段

SolarWindsでは、以下の方法でこれらを検証しています。

- すべてのソースコードは、変更履歴を有効にしたソースコード・リポジトリにチェックインされるため、ソースファイルが時間の経過とともにどのように変更されたかを確認できます。

- ソースコード・リポジトリへのすべてのチェックインは、変更の性質に応じて、ピアレビューおよび/またはアーキテクチャレビューを受けます。

-ビルドが実行されると、2段階の検証プロセスが走り、コンパイルされたものがソースコントロールにあるものと同一であることを確認します。Orion Platformは主にC#ベースのアプリケーションなので、個々のソースファイルとそのハッシュにまで踏み込むことができます。ビルドを実行してコンパイルした後、インストーラーを取得して環境にインストールし、ソースに逆コンパイルします。そして、ソースに逆コンパイルされたバージョンのハッシュを、ソースコントロールのハッシュと比較します。

7. 米国政府によって利用される製品を販売するにあたり、敵対的な行為者、潜在的な米国内のテロリスト、あるいは犯罪歴のある候補者を識別するのに十分な採用のための審査プロセスを持っていますか?

SolarWindsは、採用が決まったすべての従業員に対して、犯罪歴を含む雇用前の身元調査を行っています。この身元調査の完了が採用の条件となります。身元調査は各州の規制に沿って行われるため、関連する規制によって制限される場合もあります。例えば、Fair Credit Reporting Act(FCRA)およびいくつかの州では、特定の例外を除いて、7年以上前の犯罪歴を報告できないことになっています。米国在住の候補者の場合、バックグラウンドチェックには、社会保障番号の追跡、7年間の履歴、OFACとGlobal Watchのチェックを含む複数の管轄区域の全国犯罪者インデックス検索が含まれます。

SolarWindsがどのようにしてより安全なITへの道を切り開いているかについて、詳細については、こちらの「Secure by Design ポータル」をご覧ください。